在數(shù)字化時代,網(wǎng)絡(luò)安全已成為企業(yè)生存與發(fā)展的生命線。無論是初創(chuàng)公司還是大型集團,都需要構(gòu)建一套完整的網(wǎng)絡(luò)安全防護體系。本文將系統(tǒng)性地介紹企業(yè)所需的各類網(wǎng)絡(luò)安全產(chǎn)品,從基礎(chǔ)到進階,幫助您建立起全方位的安全防線。

一、網(wǎng)絡(luò)安全基礎(chǔ)入門:必備核心產(chǎn)品

1. 防火墻(Firewall)

防火墻是企業(yè)網(wǎng)絡(luò)的第一道防線,用于監(jiān)控和控制進出網(wǎng)絡(luò)的數(shù)據(jù)流。

- 下一代防火墻(NGFW):不僅具備傳統(tǒng)防火墻的包過濾功能,還集成了入侵防御、應(yīng)用識別、用戶身份管理等功能,能基于應(yīng)用、用戶和內(nèi)容進行精細管控。

- Web應(yīng)用防火墻(WAF):專門保護Web應(yīng)用程序,防御SQL注入、跨站腳本(XSS)等常見Web攻擊。

2. 防病毒與終端安全軟件

- 端點保護平臺(EPP):在終端設(shè)備(如電腦、服務(wù)器)上安裝,提供防病毒、反惡意軟件、設(shè)備控制等功能。

- 終端檢測與響應(yīng)(EDR):記錄終端活動,便于檢測高級威脅、調(diào)查安全事件并進行快速響應(yīng)。

3. 虛擬專用網(wǎng)絡(luò)(VPN)

保障遠程訪問安全,通過加密隧道實現(xiàn)員工在外安全接入企業(yè)內(nèi)部網(wǎng)絡(luò)。

- SSL VPN:通過瀏覽器即可安全訪問,無需安裝客戶端,便捷性高。

- IPsec VPN:建立站點到站點的安全連接,適合分支機構(gòu)互聯(lián)。

4. 入侵檢測與防御系統(tǒng)(IDS/IPS)

- 入侵檢測系統(tǒng)(IDS):監(jiān)控網(wǎng)絡(luò)或系統(tǒng)活動,識別可疑行為并發(fā)出警報。

- 入侵防御系統(tǒng)(IPS):在檢測到攻擊時能主動阻斷,實現(xiàn)實時防護。

二、網(wǎng)絡(luò)安全進階:增強防護與合規(guī)

1. 安全信息和事件管理(SIEM)

集中收集、分析和存儲來自不同安全設(shè)備(如防火墻、IDS)的日志數(shù)據(jù),通過關(guān)聯(lián)分析發(fā)現(xiàn)復(fù)雜威脅,并滿足合規(guī)審計要求。

2. 數(shù)據(jù)丟失防護(DLP)

防止敏感數(shù)據(jù)(如客戶信息、知識產(chǎn)權(quán))通過郵件、USB、網(wǎng)絡(luò)上傳等途徑泄露。可部署在網(wǎng)絡(luò)、終端或存儲環(huán)節(jié)。

3. 身份與訪問管理(IAM)

確保只有授權(quán)用戶才能訪問特定資源。

- 多因素認證(MFA):結(jié)合密碼、手機驗證碼、生物特征等多種方式驗證身份。

- 單點登錄(SSO):用戶一次登錄即可訪問多個授權(quán)應(yīng)用,提升體驗與安全。

- 特權(quán)訪問管理(PAM):對管理員等高權(quán)限賬戶進行嚴格管控與審計。

4. 云安全產(chǎn)品

隨著業(yè)務(wù)上云,云原生安全產(chǎn)品變得至關(guān)重要。

- 云訪問安全代理(CASB):位于用戶和云服務(wù)之間,執(zhí)行安全策略,監(jiān)控云應(yīng)用使用情況。

- 云工作負載保護平臺(CWPP):保護云中虛擬機、容器等負載的安全。

- 云安全態(tài)勢管理(CSPM):持續(xù)監(jiān)控云資源配置錯誤與合規(guī)風(fēng)險。

5. 郵件安全網(wǎng)關(guān)

防御釣魚郵件、惡意附件、商業(yè)郵件欺詐等威脅,是企業(yè)郵件系統(tǒng)的守門人。

三、網(wǎng)絡(luò)安全精通:主動防御與深度能力

1. 威脅情報平臺

訂閱內(nèi)外部威脅情報源,獲取最新的攻擊者信息、惡意軟件特征、漏洞信息等,賦能安全設(shè)備實現(xiàn)主動防御。

2. 沙箱(Sandbox)與高級威脅檢測

對可疑文件在隔離的虛擬環(huán)境中運行,分析其行為,從而檢測出逃避傳統(tǒng)防病毒軟件的未知惡意軟件。

3. 欺騙技術(shù)(Deception Technology)

在網(wǎng)絡(luò)上部署虛假的資產(chǎn)(如誘餌文件、蜜罐服務(wù)器),誘騙攻擊者與之交互,從而早期發(fā)現(xiàn)入侵行為。

4. 安全編排、自動化與響應(yīng)(SOAR)

將SIEM、威脅情報等工具集成,將重復(fù)性安全操作(如隔離主機、封鎖IP)劇本化、自動化,極大提升安全團隊的事件響應(yīng)速度與效率。

5. 零信任網(wǎng)絡(luò)訪問(ZTNA)

摒棄傳統(tǒng)的“內(nèi)網(wǎng)即信任”模型,遵循“永不信任,持續(xù)驗證”原則,對每一次訪問請求都進行嚴格的身份驗證和授權(quán),是網(wǎng)絡(luò)架構(gòu)的演進方向。

四、網(wǎng)絡(luò)與信息安全軟件開發(fā)的關(guān)鍵考量

如果企業(yè)選擇自研或深度定制安全軟件,需關(guān)注以下幾點:

- 安全開發(fā)生命周期(SDL):將安全要求嵌入軟件需求、設(shè)計、編碼、測試、部署和維護的全過程。

- 密碼學(xué)正確應(yīng)用:使用經(jīng)過驗證的加密庫和協(xié)議,妥善管理密鑰。

- 輸入驗證與輸出編碼:嚴格過濾所有用戶輸入,防止注入攻擊;對輸出到網(wǎng)頁的數(shù)據(jù)進行編碼,防XSS。

- 安全更新機制:建立流暢的補丁發(fā)布與更新流程,快速修復(fù)漏洞。

- 第三方組件安全管理:持續(xù)監(jiān)控所用開源庫和商業(yè)組件的漏洞信息并及時升級。

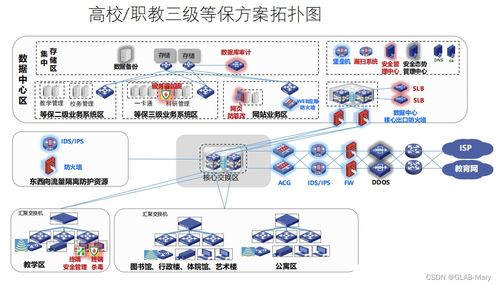

五、如何構(gòu)建企業(yè)網(wǎng)絡(luò)安全體系:實戰(zhàn)路線圖

- 風(fēng)險評估與需求分析:識別核心資產(chǎn)、評估威脅與漏洞,明確防護重點與合規(guī)要求。

- 制定分層防御策略:不依賴單一產(chǎn)品,構(gòu)建網(wǎng)絡(luò)邊界、終端、應(yīng)用、數(shù)據(jù)等多層防護。

- 分階段實施:

- 第一階段(基礎(chǔ)加固):部署防火墻、終端防病毒、VPN,修補系統(tǒng)漏洞,強化密碼策略。

- 第二階段(縱深防御):引入IDS/IPS、DLP、郵件網(wǎng)關(guān)、SIEM,建立安全監(jiān)控與審計能力。

- 第三階段(主動智能):部署威脅情報、沙箱、SOAR,向主動防御和自動化響應(yīng)演進,并考慮零信任架構(gòu)。

- 持續(xù)運營與改進:建立安全運營中心(SOC),定期進行滲透測試、安全培訓(xùn)、應(yīng)急演練,并根據(jù)業(yè)務(wù)變化和技術(shù)發(fā)展持續(xù)優(yōu)化安全體系。

###

企業(yè)網(wǎng)絡(luò)安全建設(shè)是一個持續(xù)的過程,而非一勞永逸的項目。產(chǎn)品是工具,核心是建立“人、流程、技術(shù)”相結(jié)合的安全管理體系。從部署基礎(chǔ)防護產(chǎn)品開始,逐步構(gòu)建縱深、智能的主動防御體系,并始終將安全融入企業(yè)文化和軟件開發(fā)的生命周期,方能在數(shù)字世界中行穩(wěn)致遠。